Yazarlar

Kuantum Sonrası Mesajlaşma: Apple'ın Yeni PQ3 Protokolünün İncelenmesi

2024 kuantum sonrası kriptografinin güvenli, tam ölçekli, olgun ürün dağıtımına hazır hale geldiği yıl olacak.

Siber Strateji ve yönetişim kapsamında ulusal ve uluslararası birçok yayını bulunmaktadır. Çeşitli Bakanlık, Fintech ve Kripto Varlık şirketinde Siber Güvenlik Yönetişimi ve Strateji süreçlerinin liderliği görevlerinde bulundu. Bilgi güvenliği, siber istihbarat risk yönetişimi, Blockchain Akıllı Kontrat güvenliği, katmanlar arası mimari güvenliği, optimistik data, metaverse sensitive user data & cybercriminals, web 3.0 strateji, ethereum protokol L1 & L2 katman mimarisi güvenliği alanında 13 yıldır ulusal ve uluslararası çeşitli projeler lead etmiştir. Ethereum research platformunda Lead Security Researcher unvanı ile Blok zinciri, kripto varlıklar ve web 3.0 güvenliği projelerinde görev almaktadır. Istanbul Blockchain Women & Blockchain Türkiye oluşumlarında Blocktech – OnChain Researcheri olarak web 3.0 dinamiği içerisinde görev almaktadır. Ayrıca CSA Global ve CSA Türkiye Blockchain Security Governance çalışma grubunda siber güvenlik strateji ve yönetişime ilişkin çerçeve geliştirme çalışmalarında yer almaktadır. Aynı zamanda kurucularından olduğu Databulls şirketi bünyesinde siber güvenlik odaklı eğitim ve danışmanlık hizmetleri vermektedir.

21 Şubat Çarşamba günü Apple, güvenli mesajlaşma hizmeti iMessage'a yönelik büyük bir güncellemeyi duyurdu. iMessage, yalnızca Apple'ın iOS, iPadOS ve macOS platformlarında bulunan 'Mesajlar' uygulamasının bir parçasını oluşturur ve Apple kullanıcıları arasında mesaj göndermek için kullanılır.

Bu güncelleme, iMessage'ın şu anda WhatsApp'tan daha sık kullanıldığı ABD de dahil olmak üzere yüz milyonlarca kullanıcı için kuantum sonrası güvenli mesajlaşmayı sağlayacak. Bunun PQC'ye geçişte önemli bir an olduğuna şüphe yok fakat güvenliği doğru protokollerle yapılandırılırsa! 2024 kesinlikle kuantum sonrası kriptografinin güvenli, tam ölçekli, olgun ürün dağıtımına hazır hale geldiği yıl olacak!

Geçtiğimiz yıl Signal kendi güncellemesini yayınladı ve bu, kuantum sonrası gizli mesajlaşma hizmetinin ilk kez büyük ölçekte yapılandırılmasını sağladı.

Güvenli mesajlaşma protokol mimarisi

Güvenli bir mesajlaşma protokolünün üç önemli bileşeni bulunur.

- Sohbet etmek isteyen iki kullanıcı arasında bağlantı yapılanması (buna kriptografik el sıkışma diyoruz).

- İki taraf arasında güvenli mesaj alışverişi

- Yeniden anahtarlama: Mesaj alışverişi için kullanılan anahtarların sürekli güncellenmesi

Bu son bileşen, son teknoloji algoritması olan uçtan uca mesajlaşma sistemlerinin önemli bir parçasıdır. Bileşenleri daha net anlamak adına, örneği A ve B olarak aktaracağım iki kişi üzerinden tartışalım.

Örneğin, A ve B bir süredir konuşuyorlarsa ancak B şehirde geçirdiği bir gecenin ardından telefonunu bir barda bırakırsa, B'nin gizli anahtarlarını telefonundan çıkarmak mümkün olabilir (herhangi bir hassas mesajın daha önce gönderildiğini varsayarsak). Silinir ve doğrudan geri alınamaz) ve ardından bunları A ile B arasındaki konuşmanın başlangıcına kadar giden tüm trafiğin ve gelecekte gönderilen tüm mesajların şifresini çözmek için kullanın. Mesajlaşma gizliliğinin sürekli güncellenmesi ve eski anahtarların atılması, bu güçlü saldırı senaryosunda bile geçmişte gönderilen ve silinen mesajların orada kalmasını sağlar.

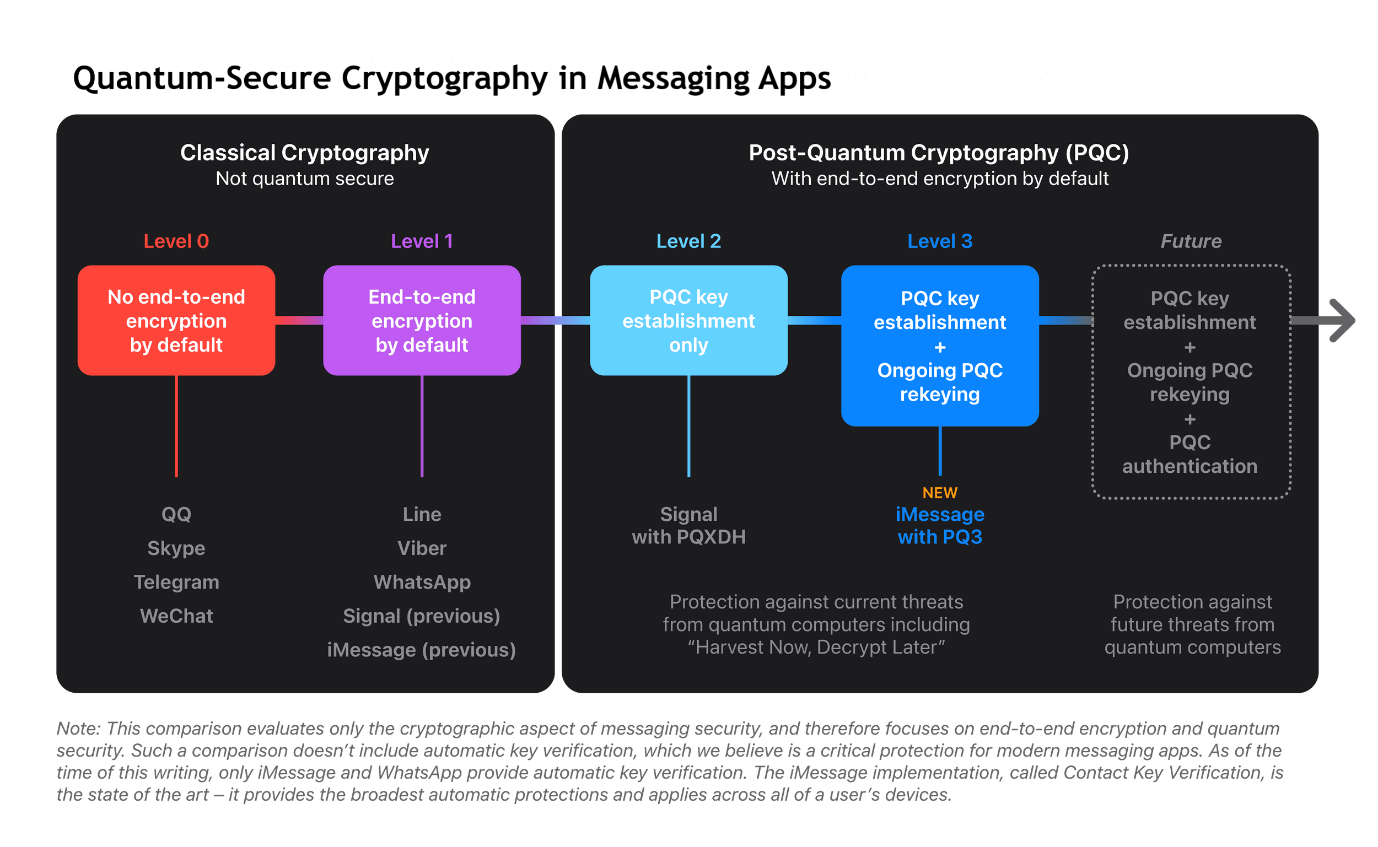

Apple'ın yeni protokolünün en büyük yeniliği bu son bileşende yatıyor. Bunun aksine, PQXDH'li Signal (kuantum sonrası anahtar anlaşması protokolü), kuantum sonrası yeniden anahtarlamayı uygulamaz. Apple, pazarlama duyurusunda bunu Şekil 1'de gösterildiği gibi "Seviye 3" güvenli protokol olarak adlandırıyor.

PQXDH'li Signal'in "Seviye 2"de kaldığını unutmamak gerekir, ancak Signal'in kuantum sonrası güvenliğini kırmak güçlü bir saldırı senaryosu gerektirebilir.

Şekil 1: Apple, yeni PQ3 protokolünü "Seviye 3" güvenli protokol olarak tanımlıyor. Kuantum Sonrası Sinyal “Seviye 2” olarak belirlenmiştir. (Resim kaynağı: Apple güvenlik blogu)

Kuantum sonrası yapılanma (gizli el sıkışmalar)

PQC yeniden anahtarlamayı derinlemesine keşfetmeden önce, mesajlaşma oturumlarının nasıl yapılandırıldığını aktaralım.

Apple'ın iMessage PQ3 protokolü ile diğer protokoller arasında benzerlikler bulunmaktadır. Örneğin hem Signal hem de PQ3, yukarıdaki örneğimizde bahsettiğimiz A'nın bir dizi tek kullanımlık ortak anahtar paketi oluşturmasını ve bunları merkezi bir kolaylaştırıcı sunucuya kaydetmesini sağlar. Daha sonra B, A ile sohbet başlatmak istediğinde, B bu paketlerden birini sunucudan alır ve bunu bir şifreleme anahtarı ve şifreli metin oluşturmak için kullanır. Bu şifreli metin, B'nin oluşturduğu ve yalnızca A’nın açabileceği anahtarı içeren özel bir mesajdır. Bu şifreleme anahtarı aynı zamanda B'nin A'ya göndermek istediği ilk mesajı şifrelemek için de kullanılır.

Signal protokolü (örneğin X3DH / PQXDH) ile Apple'ın yeni PQ3 anahtar değişim protokolü arasındaki temel fark, PQ3'ün inkâr edilebilirlik olarak adlandırılan bir özellik sağlamamasıdır. İnkâr edilebilir protokoller (teoride) B'nin A ile herhangi bir sohbet mesajı başlattığını inkâr etmesini mümkün kılar. Protokol, el sıkışma mesajlarının A tarafından kendi başına oluşturulabileceği şekilde ayarlanmıştır. Ancak Apple, gönderilen her mesajda dijital (kuantum öncesi) dijital imzalar kullandığından, PQ3'te her mesajı B'nin oluşturduğuna dair kriptografik kanıt vardır ve bu nedenle inkâr edilemez.

Bu tasarım kararı, el sıkışma protokolü tasarımını kolaylaştırır; Signal protokolünün X3DH el sıkışmasından kuantum sonrası güvenli PQXDH el sıkışmasına geçiş oldukça önemli, fakat mevcut hali ile algoritmanın güvenliğini ulaşılamaz zincirde tutmak için, kuantum sonrası kimlik doğrulamayı sağlamak adına daha fazla değişiklik yapılması gerekecek. Bu arada Apple, mevcut PQ3 tasarımında kuantum öncesi imzaları kuantum sonrası imzalarla değiştirebilir ve bu da mümkün.

Sürekli yeniden anahtarlama

Mesaj alışverişi sırasında, her yeni mesaj için yeni anahtarlar oluşturduğumuzdan ve öncekilerin pasif olduğundan emin olmalıyız. Signal'in güvenli mesajlaşmaya en önemli katkısı muhtemelen bunun nasıl çok sağlam bir şekilde yapılabileceğini gösteren Double Ratchet algoritmasıdır. Apple'ın PQ3 yeniden anahtarlaması da Double Ratchet'e dayanıyor.

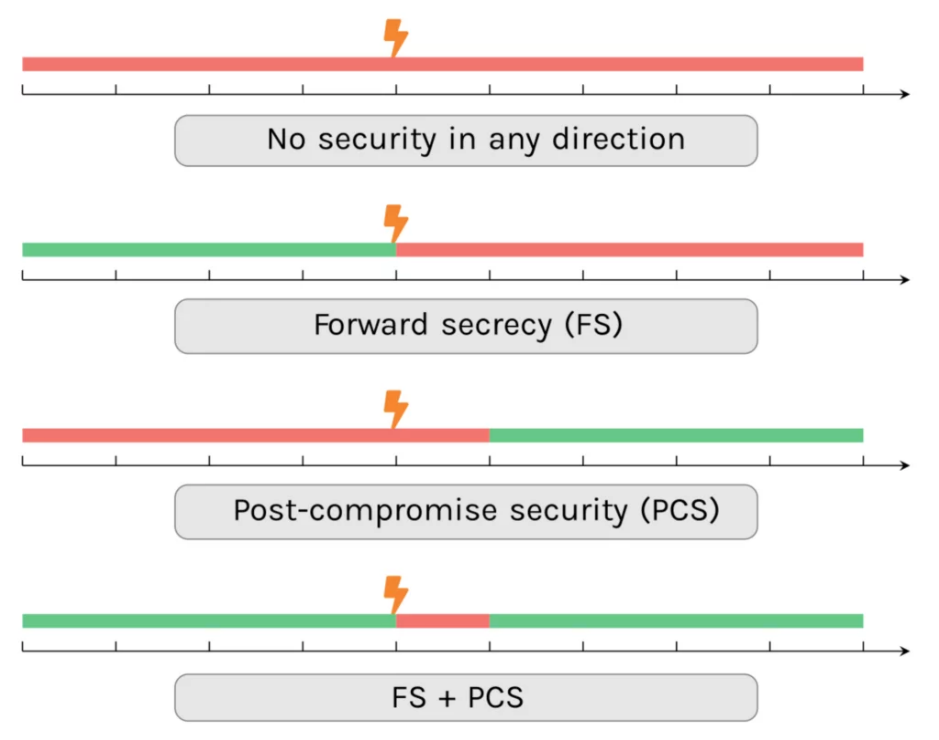

Çift Ratchet ilkesi, A'nın B'ye gönderdiği her mesaj için A'nın tek yönlü bir dönüşüm (örneğin, kriptografik karma işlevi) kullanarak anahtarını ileri doğru "mandallayarak" çalıştırmasıdır. Bu şekilde A eski anahtarları atabilir ve her mesaj için yeni bir anahtar kullanabilir, B’nin ise çevrimiçi olmasına gerek kalmaz. Anahtarı ileriye doğru çevirmek bize ileri gizliliği sağlar. Ancak, yapılanma sonrası güvenlik sunmak için, tam anahtar değişiminin mümkün olduğunca sık yapılması da bir gerekliliktir.

Uzlaşma sonrası güvenlik önemlidir, çünkü A ve B'nin sızdırılan gizli bir anahtardan kurtulmasını sağlar. Örneğin pazartesi günü A bir anlığına telefonunu yalnız bırakır ve paylaşılan gizli anahtar çıkarılır. A bu sürede telefonunu kullanmaya devam ediyor ve salı günü B ile birkaç mesaj daha paylaşıyor. Bu durumda saldırgan hâlâ ilk birkaç mesajı okuyabilir; Hashing yaparak anahtarı ileri doğru itmek, yeni sırlar içeren bir işlem değildir ve dolayısıyla bunu herkes yapabilir. Ancak bu mesaj alışverişi yeni oluşturulan genel anahtarların ve şifreli metinlerin alışverişini de içerdiğinde, saldırgan artık şifrelenmiş mesajları okuyamaz.

Şekil 2: İletim Gizliliği ve Uzlaşma Sonrası Güvenlik birlikte saldırıların etkisini sınırlandırır.

Bu yeniden anahtarlama, A'nın B’ye mesaj gönderirken yeni bir genel anahtar oluşturmasını sağlayarak gerçekleştirilir. Anahtarı mesajlarıyla birlikte gönderir. B, A'ya yanıt verdiğinde, B bu genel anahtarı yeni bir paylaşılan gizli anahtar ve yeni bir şifreli metin türetmek için kullanır ve bunu anahtar kilidini güncellemek için kullanır ve şifreli metni A'ya yanıtıyla birlikte gönderir.

Tekrar vurgulanması gereken önemli bir teknik ayrıntı, PQ3'ün gönderilen her mesajı reddedilemez dijital imzalar kullanarak imzalaması, Signal'in Double Ratchet uygulamasının ise reddedilebilir Mesaj Kimlik Doğrulama Kodları (MAC'ler) kullanmasıdır. Dijital imza kullanmak kesinlikle MAC kullanmaktan daha az verimlidir ve güvenlik açısından pratik bir fark yaratmaz. Öyle ki Apple inkâr edilemez olmak konusunda açık bir seçim yapmış görünüyor.

Kuantum sonrası yeniden anahtarlama

Prensip olarak, Double Ratchet algoritmasını kuantum sonrası anahtar değişimini kullanacak şekilde güncellemek çok zor değil. Ancak ML-KEM kullanımının mesajların boyutu üzerinde önemli bir etkisi vardır. Double Ratchet by Signal'in (WhatsApp, Facebook Messenger, vb.) mevcut uygulaması eliptik eğri Diffie-Hellman'a (ECDH) dayanmaktadır. Bir ECDH genel anahtarı veya şifreli metni yalnızca 64 bayttır. Bunu PQ3'ün hash bağlantısı tarafından kullanılan Kyber-768 algoritmasıyla karşılaştırdığımızda, (ortalama olarak) 1100 bayta, yani 20 kat artışa karşılık gelir.

Bant genişliği gereksinimlerindeki bu artış, muhtemelen Signal'in kuantum sonrası Double Ratchet'i piyasaya sürmekteki gecikmesinin ana nedeni. Bant genişliği artışı, hem mesajlaşma uygulamasının kullanıcılarını (sonuçta genellikle gigabayt başına ödeme yapanlar) etkileyecek, hem de Signal arka uç sunucularının işletim maliyetini artıracaktır. PQXDH'nin piyasaya sürülmesi, Signal kullanıcılarına kuantum sonrası güvenlik sağlar ve yalnızca (oldukça gelişmiş) uzlaşma sonrası güvenlik saldırı senaryosunda, henüz kuantum sonrası yeniden anahtarlamanın olmaması büyük bir fark yaratır: bir saldırganın her ikisine de ihtiyacı olacaktır: cihazdaki bir anahtarı tehlikeye atar ve daha sonra kesilmek üzere tüm trafiği kaydeder.

Apple, her mesaj alışverişinde kuantum sonrası yeniden anahtarlamayı kullanmayarak bant genişliği sorununu çözüyor. Çoğu borsa, bant genişliğinden tasarruf etmek için aslında yalnızca kuantum öncesi ECDH'yi kullanacak. iMessage ancak uzun bir süre geçtiğinde ve koşullar iyi olduğunda tam bir kuantum sonrası anahtar değişimi gerçekleştirecek. Bu, uzlaşma sonrası güvenliğin yalnızca "orta" bir biçimini elde etse de yine de ileriye doğru bir adımdır. Apple, bunun, gönderilen mesaj sayısı ve ağ ortamı gibi bilgileri dikkate alan özel, ayarlanabilir bir buluşsal yöntem ile başarıldığını açıklıyor. Apple'ın bu buluşsal yöntemi yapılandırmak için işletim sistemiyle olan derin entegrasyonunu ve cihazlarının nerede ve nasıl kullanıldığına dair derin bilgisini kullanmış olması muhtemeldir.

4. seviyeye doğru: kuantum sonrası kimlik doğrulama

Şu anda ne Apple'ın PQ3'ü ne de halihazırda yapılandırılmış Signal PQXDH protokolü, kuantum sonrası kimlik doğrulama sorununu çözemez (Şekil 1'de Apple'ın "Seviye 4").

Signal'de durumun böyle olmasının nedenlerini elbette belirleyebiliriz ve PQ3 için de spekülasyon yapabiliriz. Bunu tartışmadan önce, kuantum sonrası gizliliğe ulaşmanın, 'şimdi hasat et, sonra şifresini çöz' saldırılarını önlediği için ileriye doğru atılmış büyük bir adım olduğunu belirtmekte fayda var. Bu saldırılarda, bir varlık bugünkü trafiği kaydeder ve kuantum hesaplama teknolojisi gelecekte bir zamanda şifreyi çözecek kadar gelişmiş hale gelene kadar saklar. Kimlik doğrulamaya saldırmak için bir saldırganın günümüzde kriptografik açıdan uygun bir kuantum bilgisayara ihtiyaç duyacağı doğrudur. Ancak bu durumda da kimlik doğrulama sorununun çözülmesi daha zor olabilir ve bu sorunun bir an önce araştırılması gerekir.

Kimlik doğrulama için Signal'in X3DH/PQXDH protokolleri, Diffie-Hellman anahtar değişiminin "etkileşimsiz anahtar değişimi" adı verilen özel bir özelliğine dayanır. Ne yazık ki kuantum sonrası anahtar değişim mekanizmaları bu özelliği sağlamamaktadır. Bu nedenle, bu özellikleri korumak ve kuantum sonrası kimlik doğrulama sunmak için Signal el sıkışma protokolünün daha gelişmiş bir yeniden tasarlanmasına ihtiyacımız var.

Daha önce de belirttiğimiz gibi PQ3, kuantum sonrası kimlik doğrulama sağlamak için ML-DSA gibi kuantum sonrası dijital imzaları kullanabilir. Ancak Apple, imzalama anahtarlarının iMessage'ın çalıştığı cihazların güvenli anahtar depolama donanımında saklandığına dikkat çekiyor. Buradaki olası sorun, bu güvenli donanımın henüz kuantum sonrası algoritmaları desteklememesidir.

Hashli protokollerle geliştirme

Apple, yeni tekliflerinin güvenliğini kontrol etmek için Waterloo Üniversitesi ve ETH Zürih'ten akademisyenlerle iş birliği yaptı.

UWaterloo'dan Douglas Stebila, güvenlik özelliklerine ilişkin bir sistemler geliştirerek; David Basin, Felix Linker ve Ralf Sasse, PQ3 protokolünün güvenlik özelliklerini modellemek ve bilgisayarla doğrulamak için protokol analiz aracı Tamarin'i kullandı. Yeni gelişmelerin ve algoritmik yama dağıtımların mümkün olduğunca bu tekniklerle birlikte kullanması gerektiğine inanıyorum.

Sonuçlar

Apple'ın yeni PQ3 dağıtımı, kuantum güvenliğine sahip sistemlerin geliştirilmesi ve dağıtımında dikkate değer bir kilometre taşıdır.

Tabi güvenliği gerçekten protokollerle desteklenebilirse… Çok sayıda kullanıcıyı etkileyecek olan bu gelişme, dünyanın kuantum direncine geçişinde önemli bir dönüm noktası olacak. Kuantum sonrası yeniden anahtarlamanın gerçek dünyaya yayılması, güvenli mesajlaşmaya yönelik önemli bir adımdır.

Günün Gelişmeleri İçin E-Bültenimize Abone Olun

E-Bültenimize abone olarak kişisel verileri koruma politikamızı onaylamış ve CoinDesk Türkiye ürün ve hizmetleri için iletişim kurulmasına izin vermiş olursunuz.

YASAL UYARI

Bu sitede yer alan yatırım bilgisi, yorum ve tavsiyeler yatırım danışmanlığı kapsamında değildir. Yatırım danışmanlığı hizmeti, yetkili kuruluşlar tarafından kişilerin risk ve getiri tercihlerini dikkate alarak, kişiye özel olarak sunulmaktadır. Bu sitede veya e-bültenlerimiz kapsamındaki sözel, yazılı ve grafiksel dahil olmak üzere tüm bilgi ve analizler; herhangi bir karara dayanak oluşturması noktasında herhangi bir teminat, garanti oluşturmamakta ve yalnızca bilgi edinilmesi amacıyla paylaşılmaktadır. Coindesk Türkiye hiçbir şekil ve surette ön onay, ihbar ve ihtara gerek olmaksızın söz konusu bilgileri değiştirebilir veyahut silebilir. Bu nedenle, sadece burada yer alan bilgilere dayanarak yatırım kararı vermeniz beklentilerinize uygun sonuçlar doğurmayabilir. Bu sitedeki yorumlardan, eksik bilgi ve/veya güncel olmama gibi konularda ortaya çıkabilecek zararlardan Coindesk Türkiye ve çalışanlarının herhangi bir sorumluluğu bulunmamaktadır.

Siber Strateji ve yönetişim kapsamında ulusal ve uluslararası birçok yayını bulunmaktadır. Çeşitli Bakanlık, Fintech ve Kripto Varlık şirketinde Siber Güvenlik Yönetişimi ve Strateji süreçlerinin liderliği görevlerinde bulundu. Bilgi güvenliği, siber istihbarat risk yönetişimi, Blockchain Akıllı Kontrat güvenliği, katmanlar arası mimari güvenliği, optimistik data, metaverse sensitive user data & cybercriminals, web 3.0 strateji, ethereum protokol L1 & L2 katman mimarisi güvenliği alanında 13 yıldır ulusal ve uluslararası çeşitli projeler lead etmiştir. Ethereum research platformunda Lead Security Researcher unvanı ile Blok zinciri, kripto varlıklar ve web 3.0 güvenliği projelerinde görev almaktadır. Istanbul Blockchain Women & Blockchain Türkiye oluşumlarında Blocktech – OnChain Researcheri olarak web 3.0 dinamiği içerisinde görev almaktadır. Ayrıca CSA Global ve CSA Türkiye Blockchain Security Governance çalışma grubunda siber güvenlik strateji ve yönetişime ilişkin çerçeve geliştirme çalışmalarında yer almaktadır. Aynı zamanda kurucularından olduğu Databulls şirketi bünyesinde siber güvenlik odaklı eğitim ve danışmanlık hizmetleri vermektedir.

Siber Strateji ve yönetişim kapsamında ulusal ve uluslararası birçok yayını bulunmaktadır. Çeşitli Bakanlık, Fintech ve Kripto Varlık şirketinde Siber Güvenlik Yönetişimi ve Strateji süreçlerinin liderliği görevlerinde bulundu. Bilgi güvenliği, siber istihbarat risk yönetişimi, Blockchain Akıllı Kontrat güvenliği, katmanlar arası mimari güvenliği, optimistik data, metaverse sensitive user data & cybercriminals, web 3.0 strateji, ethereum protokol L1 & L2 katman mimarisi güvenliği alanında 13 yıldır ulusal ve uluslararası çeşitli projeler lead etmiştir. Ethereum research platformunda Lead Security Researcher unvanı ile Blok zinciri, kripto varlıklar ve web 3.0 güvenliği projelerinde görev almaktadır. Istanbul Blockchain Women & Blockchain Türkiye oluşumlarında Blocktech – OnChain Researcheri olarak web 3.0 dinamiği içerisinde görev almaktadır. Ayrıca CSA Global ve CSA Türkiye Blockchain Security Governance çalışma grubunda siber güvenlik strateji ve yönetişime ilişkin çerçeve geliştirme çalışmalarında yer almaktadır. Aynı zamanda kurucularından olduğu Databulls şirketi bünyesinde siber güvenlik odaklı eğitim ve danışmanlık hizmetleri vermektedir.

Kripto Varlık

Sosyal Meyda Trendi

Trendleri İncele

Trend Haberler

1

2

Kripto Varlık

Sosyal Meyda Trendi

Trendleri İncele

Kripto Paralar

@2022 CoinDesk